安全威胁情报

本文主要参考漏洞银行丨安全威胁情报-g3on 的分享,感谢漏洞银行平台以及大咖的分享。

2018 年 10 月 10 号我国第一部关于网络安全的标准:网络安全威胁信息格式规范正式发布.

安全威胁情报简述

主要讲述安全情报是什么。

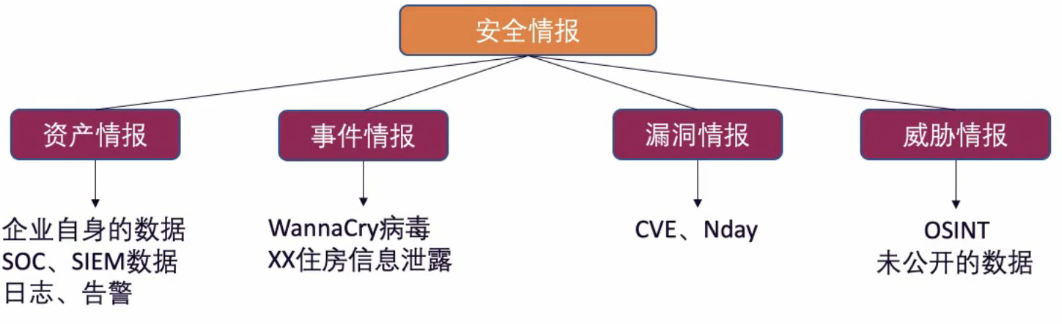

情报按来源分类

这里是对情报按照信息的来源分类,按照信息的来源分类是从情报收集之前,技术操作层面来讲的。

后面我们会讲到按照信息产生的情报的优先级/重要性来分类,那时便是从分析得到情报之后,技术层、管理层所需要做的响应来讲的。

主要有:资产情报、事件情报、漏洞情报、威胁情报四种

资产情报

内部情报,基础数据情报

企业自身的数据 SOC,SIEM 数据日志、日志管理器等威胁数据

非安全设备日志:比如说系统运行的日志、网络设备的日志、VPN 的日志

安全设备日志:比如说防火墙、IDS、WAF 的日志

传感器日志:用来事实探测情况的日志,比如说蜜罐的日志、网络传感器等等

事件情报

事件情报是对已经发生的安全事件的报道

WannaCry 病毒,xx 住房信息泄露

漏洞情报

CVE、Nday、解析漏洞等各种软硬件爆出来的漏洞

威胁情报

OSINT,可以去:聚合分析情报圈、威胁情报平台、共享威胁情报等收集

未公开的数据(暗网,黑产/灰产的社区/群/论坛、黑客黑产社交社区等)

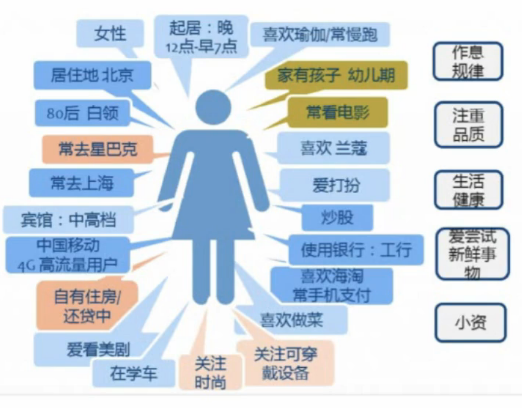

攻击源画像

你经常在某宝上搜索某些商品,如:兰蔻,香奈儿,你也总是在某宝买流量等。某宝/搜索引擎对你在互联网上留下的种种数据进行收集、分析,然后生成一个针对你的画像。它们在这个画像上贴上了一系列的标签,然后根据这个画像对你进行精准的分析以及营销。

描述攻击源以及攻击基础设施、技术风格、惯用手法等标识

通过你所收集到的信息,你可以推测 attacker 的攻击能力、攻击来源/地址,根据它攻击的方式可以推测其攻击习惯。

安全威胁情报

有人说安全威胁情报是:社工信息库的对撞、抓取的木马活动,有人说是:就是加 n 多的群:telegram、qq、wechat,还有企业一些监控系统上的数据。

SANS:

针对安全威胁、威胁者、利用、恶意软件、漏洞和危害指标、所收集的用于评估的应用的数据集

ISight:

网络威胁情报是关于已经收集、分析、分发的,针对攻击者和其动机的目的手段,用于帮助所有安全级别的和业务员工用于保护其企业核心资产的知识

威胁数据-->SIEM(安全信息与事件管理 security information and event management)-->安全保障

什么你不知道 SIEM 是什么,嗯,我也不知道 emm,看看下面链接:

常见误区

漏洞情报就是威胁情报 WRONG

威胁企业的不只只漏洞情报一个方面,还有比如:钓鱼邮件、员工的个人信息、密码习惯等。

漏洞情报是一个知己,是一个了解内部情况,排查内部问题的过程

威胁情报是知彼,为企业提供对方可能的攻击手段、规模的,用来提前为企业做好威胁防范。

从前面的分类我们可以看出,二者属于平行关系

威胁信息=威胁情报 WRONG

现在互联网这么发达,我们无论是从 OSINT 抓取,或者从暗网上获取信息都是很简单方便的(注:暗网的搜索引擎有很多哦),但是威胁情报不仅仅是收集信息/数据,它是一个完整的流程:信息的收集、处理、分析。而其核心则在于信息分析。因为信息分析保证了情报的精准度,相关性,时效性和完整性。

你需要信息来产生情报,但是信息并不是情报。信息有时候会将企业安全人员或决策层指向一个错误的方向,而情报是经过处理分析的,它可以协助你规划,并且提供一个正确的方向。因此,威胁信息不等同于威胁情报,威胁信息只是原材料,真假好坏,需要我们进行精细化地处理、分析,去伪存真,提纯精炼,从而形成成品,也就是威胁情报

威胁情报就是信息收集 WRONG

信息收集只是你构成威胁情报的第一步。当我们获取到分析出来的真正的威胁情报时,企业需要根据它去执行/操作。如果一条威胁情报没有可操作性的话,那么这条情报就没什么用处(至少在目前是没有什么用处的)。因为这样的情报没有办法为企业带来业务利益,没有为企业的 SOC、SIEM 提供一些比较有利的帮助。

安全威胁情报-现今发展

了解当下的安全情报收集平台,进一步了解安全威胁情报的基础以及核心内容

逐渐完善的情报体系

行业标准

CybOX、STIX 和 TAX 等 《网络安全威胁信息格式规范》

常规做法

渗透黑客、诈骗犯社区(比如:在黑产/灰产的群) 漏洞平台、漏洞库、安全社区 针对性漏洞、代码研究 国内厂商:

信息数据繁杂,我们从中检索比较困难,我们跟踪信息慢

最主要的是:一些企业对于建设威胁情报系统的不重视,可能觉得建设安全情报威胁系统成本比较高或者领导不重视,那么我们就可以借助发展比较好的平台来跟踪、获取情报。

这些平台有大量专业人员提供情报,它们通过大数据,深度学习配合人工的方式,进行捕获、关联、可视化这些信息,并且分析矩阵这些数据。对于没有企业安全威胁情报系统的安全人员,可以使用这些平台来缩短检测和响应所花费的时间,并且可以将这些平台提供的 API 扩展到企业的安全工具当中。

安全威胁情报-企安建设

讲述安全威胁情报在企业当中的应用

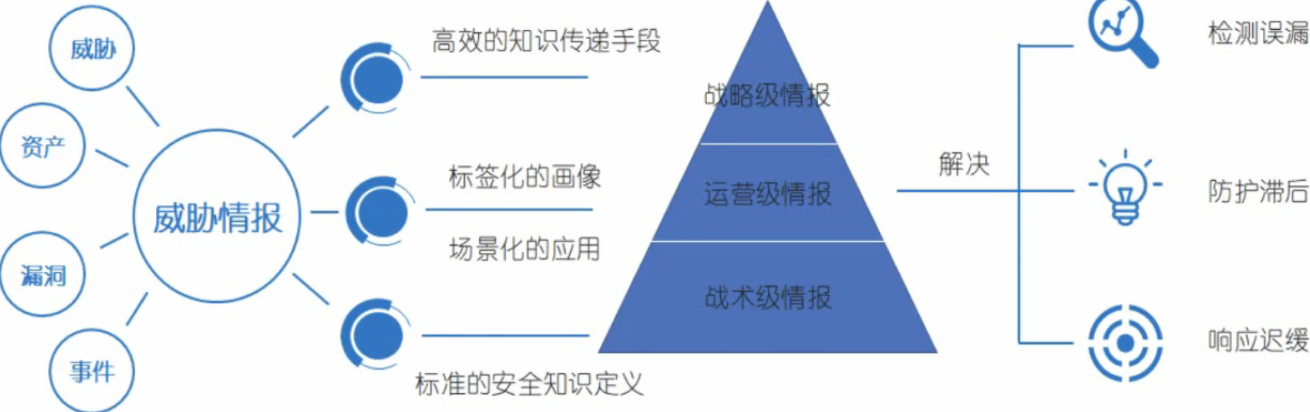

为什么需要威胁情报?

技术层面

现有的安全日志分析思维往往受制与安全日志,也就是说我们很多时候遇到了安全事件往往就是直接从安全日志入手去分析,这样的话其实不能很好地觉察出来攻击者真正的目的

通过威胁情报可以进行攻击源画像,了解攻击者的目标、身份、攻击手段,更加准确地进行应急响应。

比如:用户画像为一个脚本小子和用户画像为一个专业的攻击组织,我们所需要做出的应急响应显然差异很大。通过画像,我们可以更加精确、及时、恰当的做出应急响应。

攻击溯源,化被动为主动,甚至可以对攻击者进行反制。

企业层面

在遭受攻击之前,提前防范

减少不确定性、预测潜在威胁,形成并组织一个安全预警机制,在攻击到达前就已经知晓

除企业内部信息外,引入外部威胁情报可降低自身风险不确定性

基于内部数据,进行自查修复,减少内部潜在威胁;基于外部数据,建模预测外部潜在威胁

态势感知

在攻击刚刚开始或进行中时,进行当前网络的态势感知,进行应急响应。在攻击者做了一些攻击后,按照常规思路,下一步该做什么,我们可以封锁他下一步要做的地方的资源信息等防止危害扩大,然后进行审查修复等。

比如:在发现攻击者上传 WebShell 之后,按照以往经验,就要进行内网渗透等操作,此时,可以关闭端口、隔离该机器与内网等,防止危害扩大,然后慢慢进行查找 shell 等

攻击源画像,攻击溯源

攻击溯源

如果现在遭受了攻击,我们首先要去搞定的是这个攻击事件到底是个什么级别的事件,攻击者是简单的扫描,还是说执行了恶意的命令,还是拿到了机器的权限挂了 shell,或者是以此机器为跳板进行了横向的渗透。对这些数据进行统计,我们可以初步确定源、目的地址、时间这些数据。

我们可以使用威胁数据日志等来帮助我们确定攻击的范围、影响和对攻击者的初步了解,把这些零散的攻击威胁数据整理一下,我们可以还原出攻击的整个过程,用来帮我们了解我们的系统存在的被人利用的问题。最后就是利用威胁情报数据去查这个人的户口,看看这个人什么来头,在什么地方犯过什么案。

攻击源画像

比如:通过对一些日志的分析,我们还能获得一些攻击者的其他指纹类信息,比如工具集,使用的基础设施,是不是在其他地方犯过案等等,我们可以进行攻击源画像,甚至可以反击。

支撑安全决策

通过对外部威胁、内部威胁的评估做出进一步的安全决策。威胁情报驱动公司安全建设的方向与力度。

威胁情报不再是料敌先机和被动防御更能防守反击

在第一和第二的基础上,除了态势感知和提前防范,我们用威胁情报还可以进行防守反击,通过生成攻击源画像进行溯源,这样的话,我们利用威胁情报得到的就不仅仅是攻击者的身份、攻击手段等,而且我们通过生成的攻击源画像去反追攻击者,变被动为主动

怎样从白帽子黑客转为情报员?

基本保密意识和反社工能力,善用搜索引擎和社工收集信息

反社工能力,防止攻击者进行对你进行社工。社工能力:对个人的常用密码结构分析延伸,对个人邮箱的安全进行突破。

热点制作与钓鱼,渗透入侵等技术手段获取敏感信息

从海量数据中筛选分析真假数据,生成画像溯源威胁源

战术开发,战略规划

根据生成的情报快速指定攻击/防御方案。

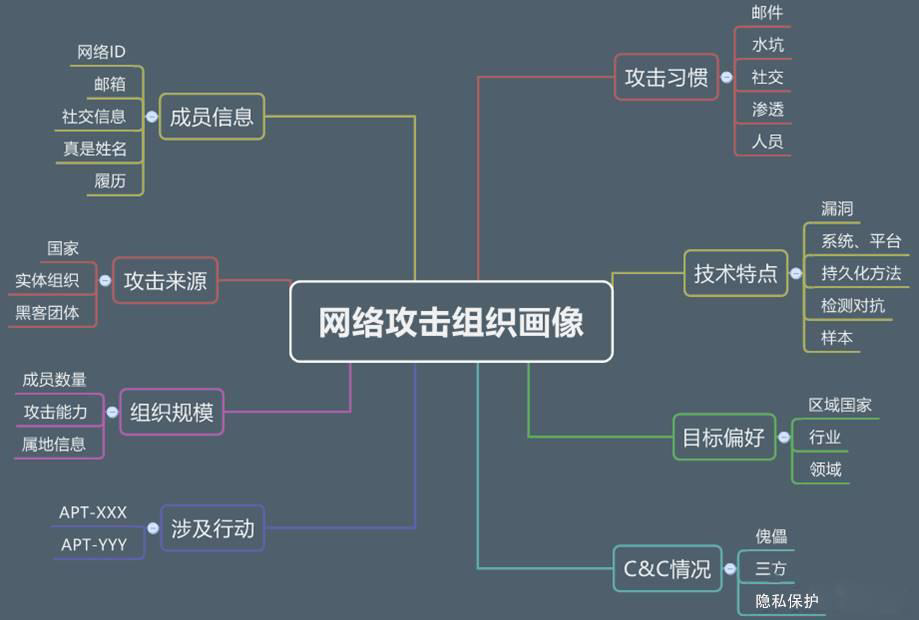

情报按优先级分类

对收集到的情报进行贴标签、画像,然后分级

Tactical intelligence(战术情报)

Found Threat Events as well as to Confirm or Priority Alarms

C&C Intelligence,IP Intelligence

Tactical intelligence 是面向安全运维人员的情报,发现威胁事件以及对报警确认或优先级排序,比如说一些 IP 信息的情报和一些 C&C 失陷检测的情报,这种情报其实是用来帮助安全运维人员快速判定攻击的情况和初步了解攻击者信息的情报。

网络安全员用于印证进入 SOC 的事件,用低级 CTI 阻止恶意活动袭击网络或者支持检测和响应任务。

Operation Intelligence(运营情报)

Important Security Incidents Analysis

Finding Attack Related Clues From Attackers Tactical Initiatives

Alarm Confirmation, Attack Impact Range, Tactical Methods, Attack Purpose, etc.

运营情报是给威胁情报分析师或者说安全事件响应人员使用的,目的是对已知的重要安全事件做分析(报警确认、攻击影响范围、攻击链以及攻击目的、技战术方法等)或者利用已知的攻击者技术能力和战术手法主动的查找攻击相关线索。

威胁情报分析师审查并分析收集来的对手及其技术、战术和规程(TTP)信息分析部署针对于企业运行环境,威胁源行动模式及能力、机会和意图的情报产品

Strategy intelligence(战略情报)

- Attackers Organization, Tactical Abilities, Control Resources, etc.

公司(或国家)管理层综合关联分析网络威胁、网络风险和商业风险的落脚点帮助高管和董事会看清可能对公司造成金融、运营和信誉影响的网络风险,指导企业或国家的安全投入、投入重点,从而驱动更睿智的安全投资,得出更具风险前瞻的决策

安全威情报-情报研判

通过情报研判的思维和手段增加安全威胁情报收集与分析的多样性。

我们来看一下一些主流的情报分析平台:redqueen、威胁猎人、微步 X 情报社区 等

情报研判属于公安或者网安专门用于经济犯罪情报侦组手段

情报带来更多的转变是攻防思路的变化

对目标进行:

- 信息数据进行梳理

- 控掘数据关联规律,分析周边之间联系

- 生成方案情报产品

问答环节

Web 安全与安全威胁情报的关系是?

Web 安全与安全威胁情报有些不相关,如果将漏洞情报和事件情报算作 Web 安全的话,那么 Web 安全算是安全威胁情报的一部分吧。

安全情报过于庞大和复杂,真假难辨,如何处理?

我们拿到数据之后一般先从常见的几个指标进行分析

- 网络:IP、URL、域名

- 主机:文件哈希,动态链接库,注册表

- 电子邮件:发件人的邮箱、附件、连接

安全威胁情报,未来的发展趋势是什么?

更偏向于机器学习 AI,现在所谓的安全威胁情报主要是基于大数据的,通过大数据挖掘分析,以后,有望通过 AI 来提高安全威胁情报的分析能力,缩短信息到情报的转化周期,提高情报的质量。

安全威胁情报与数字取证有关系吗?

安全威胁情报与数字取证有关系,你收集完数据过后,是需要分析的。有些收集来的数据就是经过电子取证的。

注:

国外的威胁情报平台比较好,因为国外的一些病毒公司之间的病毒样本会相互交流的,安全威胁情报是相互分享的。而国内环境比较封闭,所以比较偏向于用国外的平台进行收集。此外,网上有很多开源的威胁情报收集工具可以使用。

书籍推荐: